Gelişmiş bir Linux kullanıcısı değilseniz, Linux’te kendi e-posta sunucunuzu sıfırdan kurmak canınızı acıtabilir ![]() Bu öğretici size Ubuntu 18.04’te hızlı bir şekilde tam özellikli bir posta sunucusu kurmak için iRedMail’in nasıl kullanılacağını öğreterek zamandan ve paradan tasarruf etmenizi sağlayacaktır.

Bu öğretici size Ubuntu 18.04’te hızlı bir şekilde tam özellikli bir posta sunucusu kurmak için iRedMail’in nasıl kullanılacağını öğreterek zamandan ve paradan tasarruf etmenizi sağlayacaktır.

iRedMail nedir?

iRedMail, Linux/BSD sunucunuza gerekli tüm posta sunucusu bileşenlerini otomatik olarak yükleyen ve yapılandıran, böylece manuel yükleme ve yapılandırmayı ortadan kaldıran bir betiktir. iRedMail ile web tabanlı yönetici panelinde kolayca sınırsız posta kutusu ve sınırsız posta alanı oluşturabilirsiniz. Posta kutuları MariaDB/MySQL, PostreSQL veritabanı veya OpenLDAP içinde saklanabilir. iRedMail’de kullanılan açık kaynaklı yazılımlar şunlardır:

- Postfix SMTP sunucusu

- Dovecot IMAP sunucusu

- Yönetici paneli ve web postası arayüzünü sunmak için Nginx web sunucusu

- Bilgileri depolamak için OpenLDAP, MySQL/MariaDB/PostgreSQL veritabanı sunucusu

- DKIM imzalama ve doğrulama için Amavised-new

- Anti-spam için SpamAssassin

- Anti-virüs için ClamAV

- Roundcube web postası

- SOGo grup çalışma yazılımı

- SSH’ı korumak için Fail2ban

- mlmmj posta listesi yöneticisi

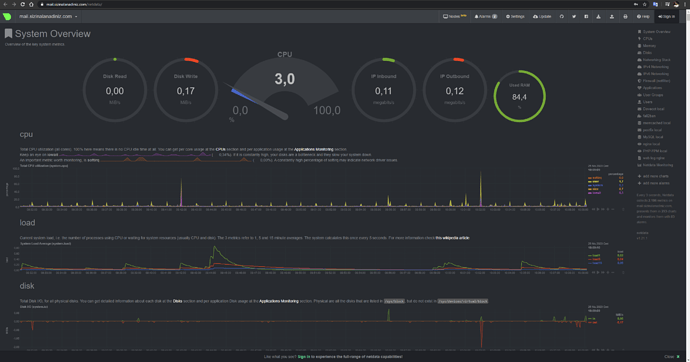

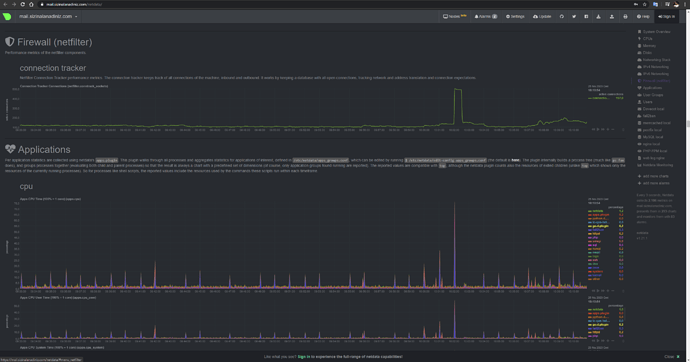

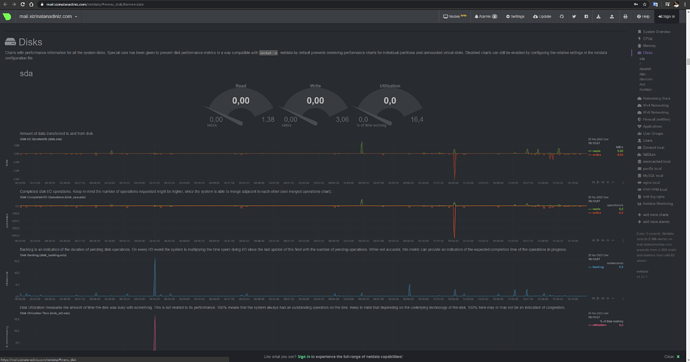

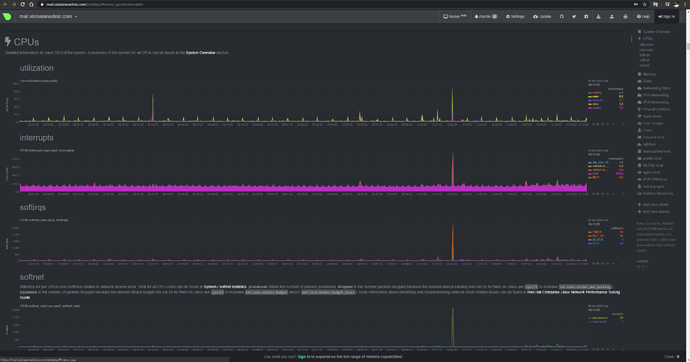

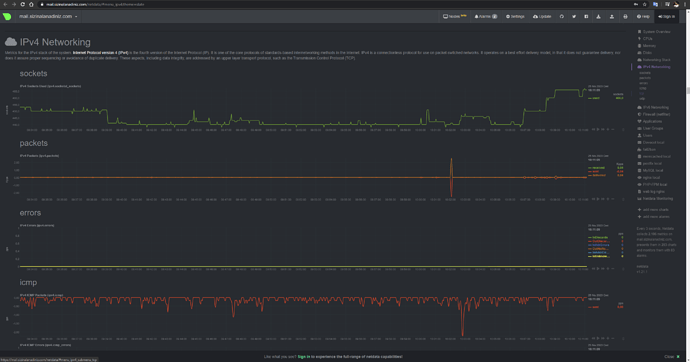

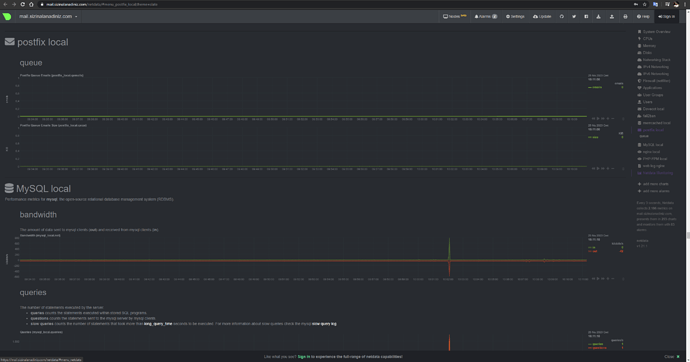

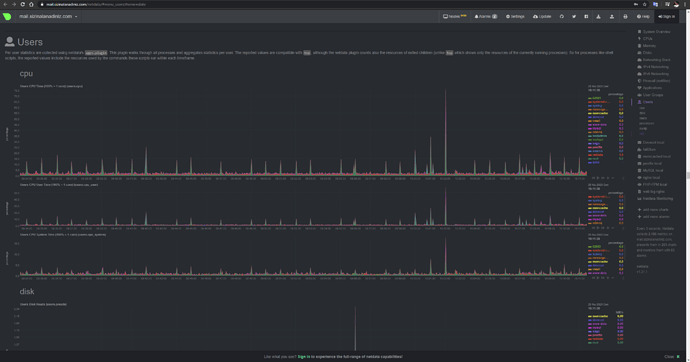

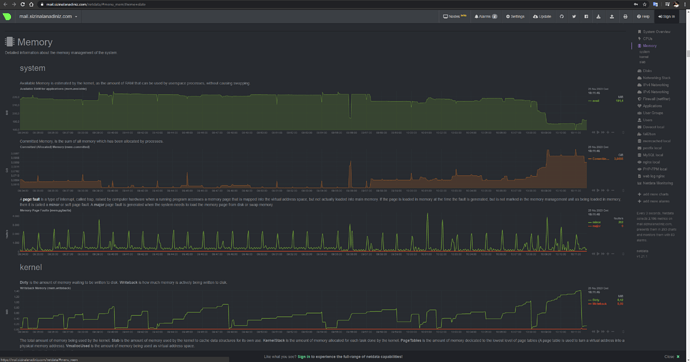

- Netdata sunucu sağlığı izleme yazılımı

- Gri liste için iRedAPD Postfix ilke sunucusu

Ön gereksinimler;

- Temiz Ubuntu 18.04 LTS kurulu bir sunucu (DigitalOcean tavsiyemdir)

- DNS kayıtları yapılandırılmış bir alan adı (Let’s Encrypt SSL sertifikası için)

- ACME (SSL) etkileşimi ve doğrulama işlemi 443 portu açık olmalıdır

- İsteğe bağlı olarak Mozilla Thunderbird ya da Microsoft Outlook posta programı

- root ya da sudo yetkilerine sahip bir kullanıcı ile SSH erişimi

- mail.sizinalanadiniz.com A etki alanı yukarıda belirtilen sunucuya hedef gösterilmelidir.

- sizinalanadiniz.com A etki alanı yukarıda belirtilen sunucuya hedef gösterilmelidir.

- MX kaydınız mail.sizinalanadınız.com adresini hedef gösterilmelidir.

Ön Adım 1: Sunucunuzu & Alan Adınızı Satın Alın

iRedMail ile eksiksiz bir e-posta sunucusu kurmak için, en az 2 GB RAM’e sahip bir sunucuya ihtiyacınız var, çünkü kurulumdan sonra sunucunuz 1 GB RAM’den fazla kullanacaktır.

Ubuntu 18.04 sisteminin temiz bir kurulumunda aşağıdaki talimatları izlemeniz şiddetle tavsiye edilir. iRedMail gibi karmaşık bir sunucu yazılımının bir parçasını LTS olmayan bir Ubuntu’ya yüklemek, işletim sisteminizi her 9 ayda bir yükseltirken muhtemelen sorunlarla karşılaşacağınız için önerilmez.

Ön Adım 2: DNS Yapılandırmanızı Yapın

Alan adınızı sağlayan firma DNS kontrol panelinden ya da kendi DNS kontrol paneliniz varsa içerisinden mail.sizinalanadiniz.com için sunucu IP adresinizi hedefleyen bir A kaydı açmalısınız. MX kaydınızı ise mail.sizinalanadiniz.com hedefleyecek şekilde yapılandırmalısınız. Biz bu kurulumda mail.sizinalanadiniz.com, sizinalanadiniz.com etki alan adlarını ve 49.12.34.61 IP adresini kullanacağız. Bu değerleri kendi etki alan adınız ve IP adresiniz ile değiştirmeyi unutmayın!

Posta sunucunuzun ana bilgisayar adı olarak mail.sizinalanadiniz.com yani tam etki alanı adı (FQDN) kullanmalısınız. Ana bilgisayar adını ayarlamak için aşağıdaki komutu çalıştırın.

sudo hostnamectl set-hostname mail.sizinalanadiniz.com

Sonrasında:

sudo nano /etc/hosts

Şu alanı bulun:

127.0.1.1 sizinalanadiniz.com sizinalanadiniz

127.0.0.1 localhost

Şu şekilde güncelleyin:

127.0.1.1 mail.sizinalanadiniz.com sizinalanadiniz.com sizinalanadiniz

127.0.0.1 localhost

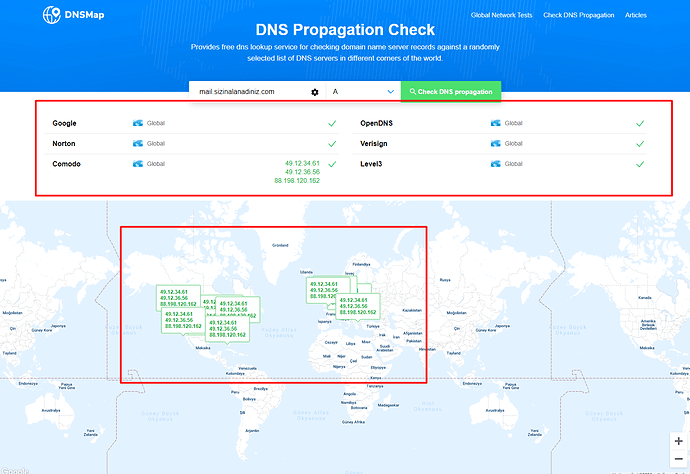

Şimdi DNS kayıtlarının internete yayılıp yayılmadığını doğrulamamız gerekiyor. Kullandığınız etki alanı kayıt şirketine bağlı olarak, DNS kaydınız anında yayılabilir veya yayılması 24 saat sürebilir. DNS durumu için https://dnsmap.io adresinden, posta sunucunuzun ana bilgisayar adını ( mail.sizinalanadiniz.com ) girin.

DNS kaydınız başarılı bir şekilde yayılmış görünüyorsa, aşağıdan kurulum işlerine başlayabilirsiniz.

Adım 1: iRedMail ile Ubuntu 18.04’te Posta Sunucusunu Kurulumu

iRedMail komut dosyası yükleyicisinin en son sürümünü GitHub deposundan indirmek için aşağıdaki komutları çalıştırın:

sudo apt-get update

sudo apt-get upgrade -y

sudo apt install git -y

git clone https://github.com/iredmail/iRedMail.git

Sonra yeni oluşturulan dizine girin:

cd iRedMail/

iRedMail.sh komut dosyasına yürütülebilir izini ekleyin:

chmod +x iRedMail.sh

Ardından, Bash betiğini sudo ayrıcalığı ile çalıştırın:

sudo bash iRedMail.sh

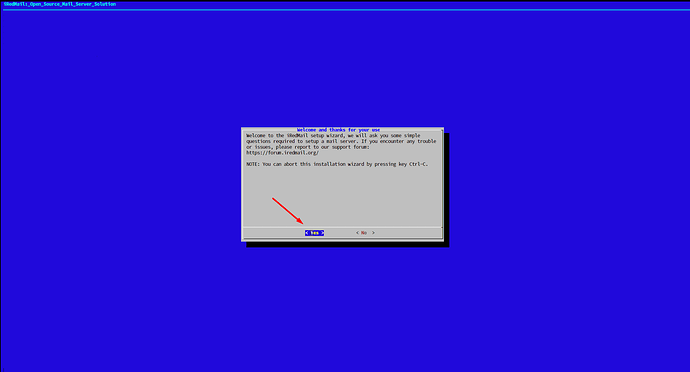

Ncurses tabanlı kurulum sihirbazı görünecektir. Yes seçin ve Enter tuşuna basın:

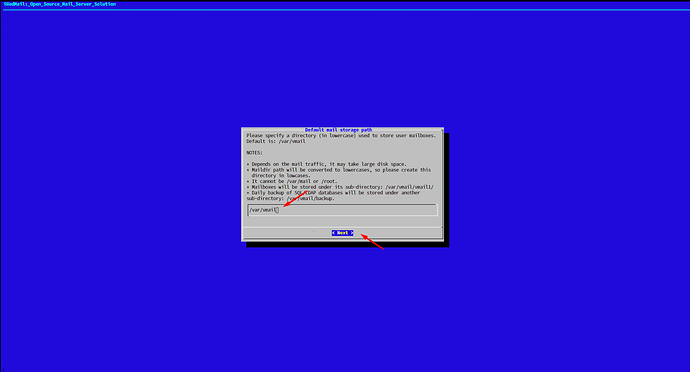

Bir sonraki ekran sizden posta depolama yolunu seçmenizi isteyecektir. Varsayılan olanı /var/vmail kullanabilirsiniz, bu nedenle sadece Enter tuşuna basmanız yeterlidir.

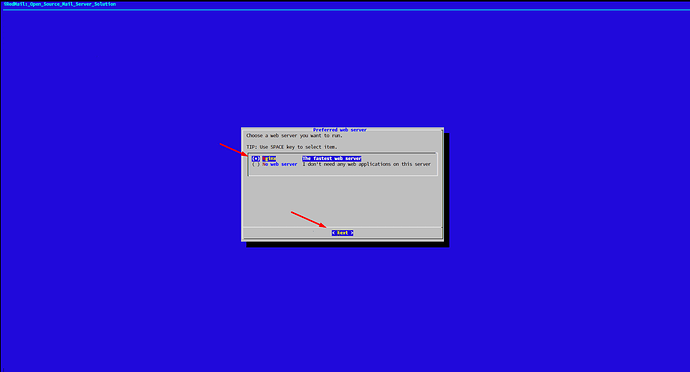

Ardından bir web sunucusu çalıştırmak isteyip istemediğinizi seçin. E-posta hesapları eklemek için web tabanlı yöneticiye ihtiyacınız olduğu için bir web sunucusu çalıştırmayı seçmeniz önemle tavsiye edilir. Ayrıca Roundcube web postasına erişmenizi sağlar. Varsayılan olarak, Nginx web sunucusu seçilidir, bu nedenle Enter tuşuna basmanız yeterlidir. (Yıldız işareti bir ögenin seçildiğini gösterir.)

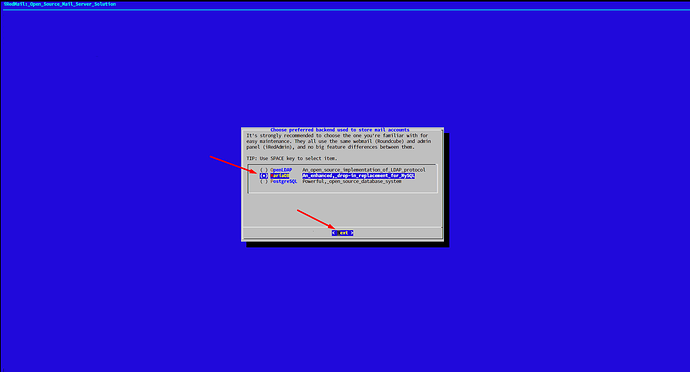

Ardından, e-posta hesapları için depolama arka ucunu seçin. Biz bu öğretici de MariaDB’i seçeceğiz. Bu ekranda işlem yapmak için yukarı ve aşağı ok tuşlarına basın ve seçmek için boşluk çubuğuna basın.

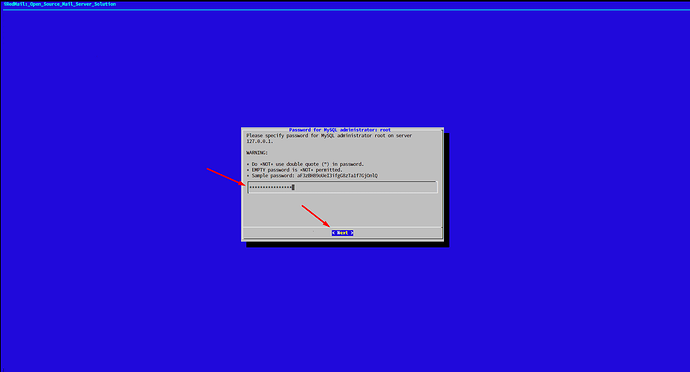

MariaDB veya MySQL’i seçtiyseniz, MySQL kök parolasını ayarlamanız gerekir.

MariaDB’yi seçtiyseniz, MariaDB kabuğuna giriş yapmak için parolaya ihtiyacınız olmadığını unutmayın. mysql -u root -p normal komutunu çalıştırmak yerine, sudo ile MariaDB kök parolası girmeden oturum açmak için aşağıdaki komutu çalıştırabilirsiniz.

sudo mysql -u root

Bunun nedeni, Ubuntu 18.04’teki MariaDB paketinin, kullanıcıların MariaDB’ye bağlanmak için işletim sistemi kimlik bilgilerini kullanmalarına izin veren unix_socket kimlik doğrulama eklentisini kullanmasıdır, ancak yine de iRedMail kurulum sihirbazında kök parola ayarlamanız gerekir.

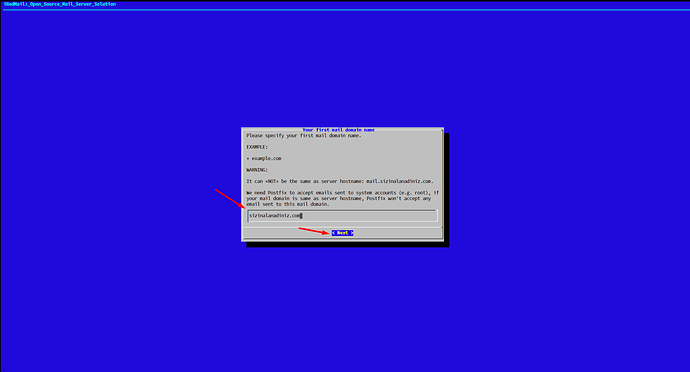

Ardından, ilk posta alanınızı girin. Daha sonra web tabanlı yönetici panelinde ek posta alan adları ekleyebilirsiniz. Bu eğitici de biz muhyal@sizinalanadiniz.com e-posta adresini kullanacağız. Bu durumda, alt alanınız olmadan sizinalanadiniz.com adresini buraya girmeniz gerekir. Alan adınızdan sonra boşluk çubuğuna basmayın.

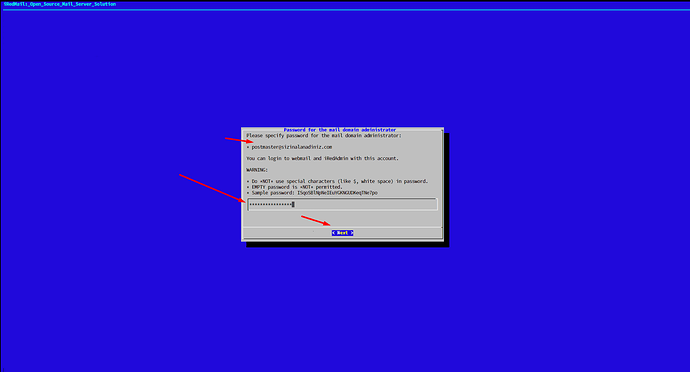

Ardından, posta etki alanı yöneticisi için bir parola belirleyin:

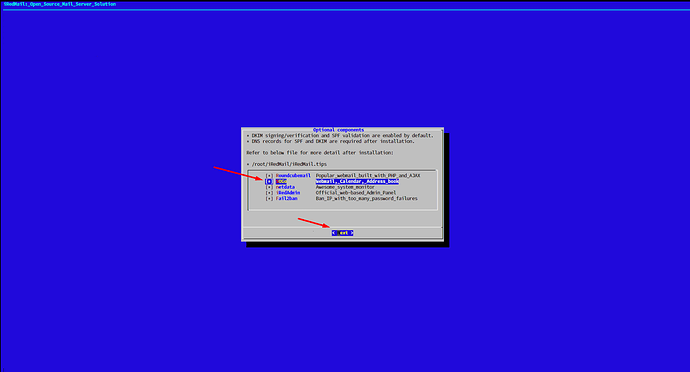

Şimdi isteğe bağlı bileşenleri seçin. Varsayılan olarak 4 öğe seçilidir. SOGo grup yazılımına da sahip olmak için, onuda seçin ve Enter tuşuna basın.

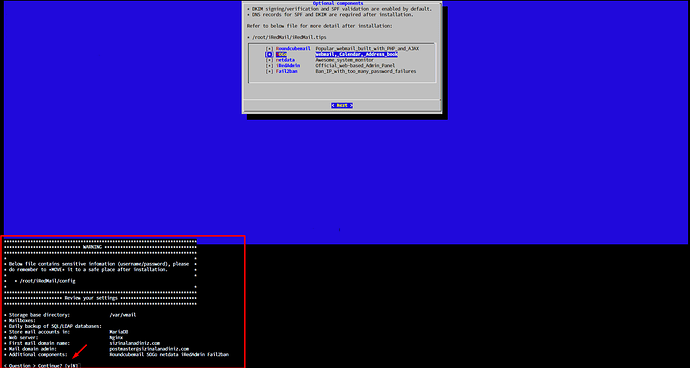

Şimdi yapılandırmalarınızın özetini inceleyebilirsiniz. Tüm posta sunucusu bileşenlerinin kurulumuna başlamak için Y yazın ve Enter tuşuna basın.

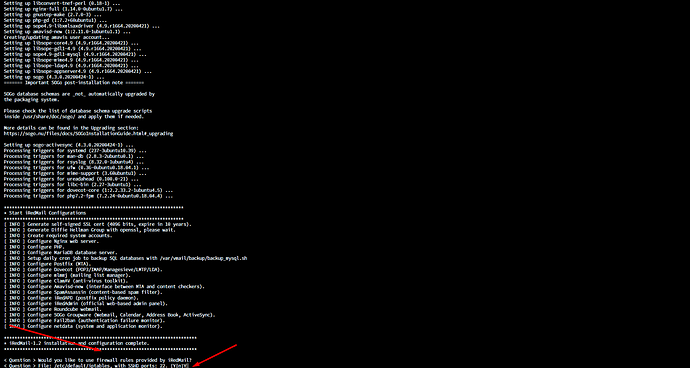

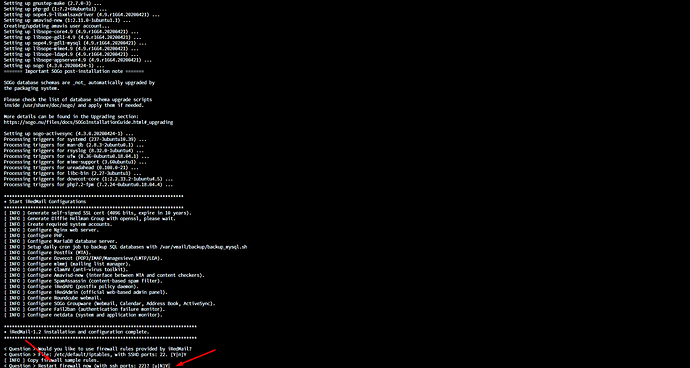

Kurulumun sonunda, iRedMail tarafından sağlanan güvenlik duvarı kurallarını kullanmak ve güvenlik duvarını yeniden başlatmak için Y seçin ve Enter tuşuna basın.

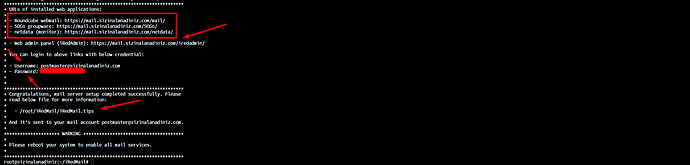

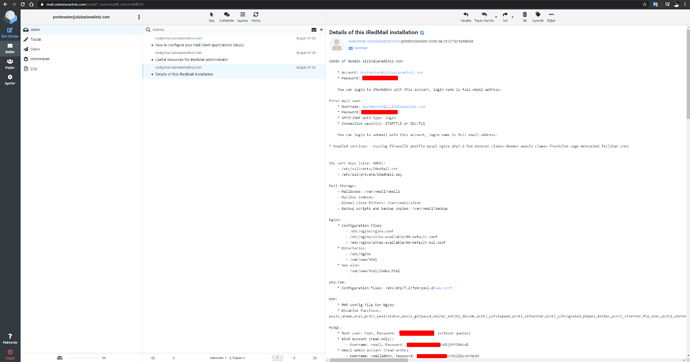

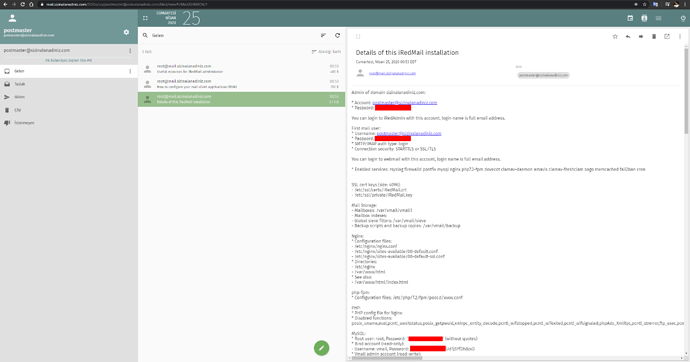

Şimdi iRedMail kurulumunu tamamladınız. Web postası, SOGo grup yazılımı ve web yöneticisi panelinin bağlantısı ve oturum açma bilgileri size çıktı olarak verildi. iRedMail.tips dosyası, iRedMail sunucunuz hakkında önemli bilgiler içerir.

Ubuntu 18.04 sunucunuzu yeniden başlatın:

sudo shutdown -r now

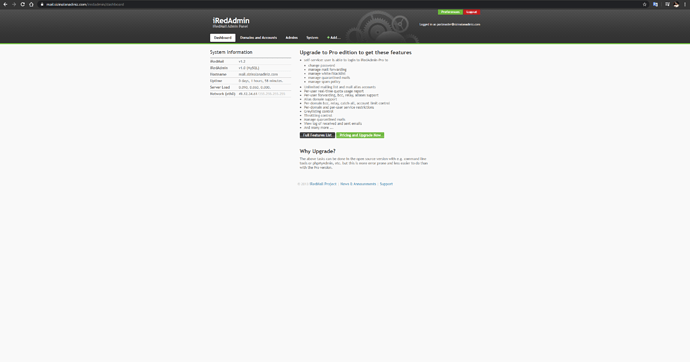

Sunucunuz tekrar çevrimiçi olduğunda, web yönetici panelini ziyaret edebilirsiniz.

https://mail.sizinalanadiniz.com/iredadmin/

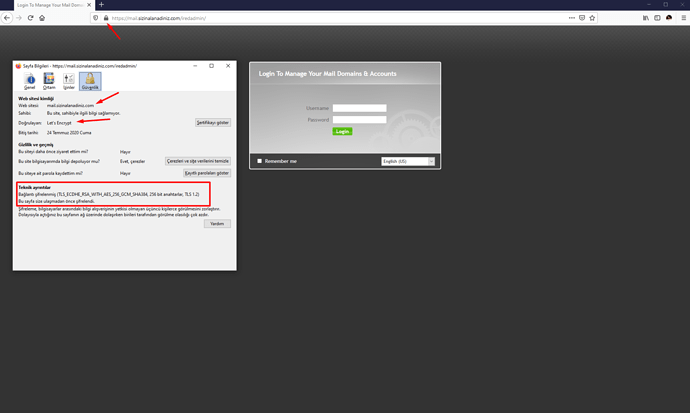

Yukarıdaki bağlantıda, yönetici paneline erişmek için alt dizinin /iredmail/ değil /iredadmin/ olduğunu unutmayın. Şu an kendinden imzalı bir sertifika kullandığımız için, web tarayıcınıza güvenlik ibaresi olan https:// eklemeniz gerekir. Ve bir uyarı almanız gayet normaldir.

Adım 2: Let’s Encrypt ücretsiz TLS sertifikası kurulumunu yapın

Posta sunucumuz kendinden imzalı bir TLS sertifikası kullandığından, hem masaüstü posta istemcisi kullanıcıları hem de web posta istemcisi kullanıcıları bir uyarı görür.

Bunu düzeltmek için ücretsiz bir Let’s Encrypt TLS sertifikası alabilir ve yükleyebiliriz:

sudo apt install software-properties-common -y

sudo add-apt-repository ppa:certbot/certbot

sudo apt-get update

sudo apt install certbot -y

iRedMail, varsayılan Nginx sanal ana bilgisayarında TLS ayarlarını zaten yapılandırdı, bu yüzden burada sertifika almak için nginx eklentisi yerine webroot eklentisini kullanmanızı öneriyorum. Aşağıdaki komutu çalıştırın. İlgili alanları kendi verilerinizle değiştirin.

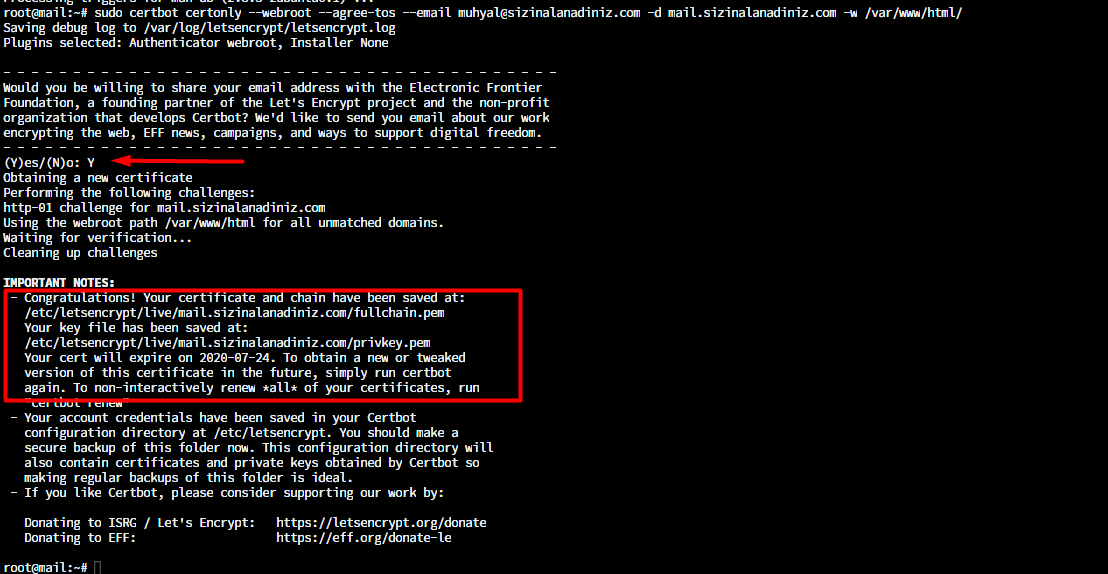

sudo certbot certonly --webroot --agree-tos --email muhyal@sizinalanadiniz.com -d mail.sizinalanadiniz.com -w /var/www/html/

Her şey yolunda giderse, başarıyla sertifika aldığınızı belirten aşağıdaki metni göreceksiniz. Sertifikalarınız /etc/letsencrypt/live/mail.sizinalanadiniz.com/ dizinine kaydedilecektir.

Sertifika alma işlemi başarısız oldu ise:

Certbot TLS sertifikası alamadıysa, bunun nedeni DNS kayıtlarınızın İnternet’e yayılmamış olmasıdır. Kullandığınız alan adı kayıt kuruluşuna bağlı olarak, DNS kaydınız anında yayılabilir veya yayılması 24 saat kadar sürebilir. DNS yayılımını kontrol etmek için https://dnsmap.io adresine gidebilir, posta sunucunuzun ana bilgisayar adını (mail.sizinalanadiniz.com) girebilirsiniz.

Certbot bir sertifika alamadıysa ve aşağıdaki mesajı gördüyseniz:

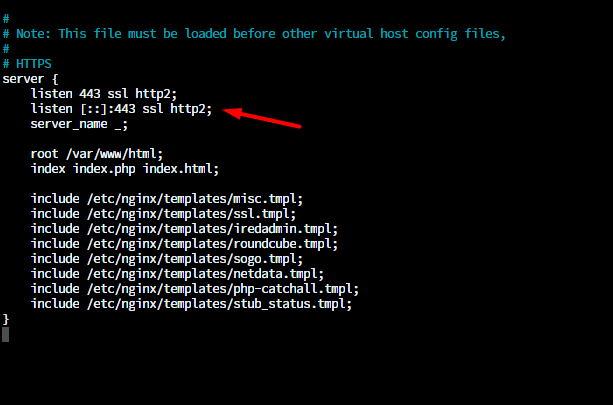

mail.sizinalanadiniz.com için AAAA kaydı ayarlamış olabilirsiniz, ancak Nginx web sunucusu IPv6 adresini dinlemiyor olabilir. Bu hatayı düzeltmek için /etc/nginx/sites-enabled/00-default.conf dosyasını düzenleyin:

sudo nano /etc/nginx/sites-enabled/00-default.conf

Aşağıdaki satırı bulun:

#listen [::]:80;

Bu Nginx sanal ana bilgisayarı için IPv6’yı etkinleştirmek için # karakterini kaldırın.

listen [::]:80;

Dosyayı kaydedip kapatın. Ardından /etc/nginx/sites-enabled/00-default-ssl.conf SSL sanal ana bilgisayar yapılandırmasını düzenleyin:

sudo nano /etc/nginx/sites-enabled/00-default-ssl.conf

Aşağıdaki satırı ekleyin:

listen [::]:443 ssl http2;

Dosyayı kaydedip kapatın. Ardından Nginx yapılandırmasını test edin.

sudo nginx -t

Test başarılı olursa, değişikliğin etkili olması için Nginx’i yeniden başlatın:

sudo systemctl reload nginx

TLS sertifikası almak için aşağıdaki komutu tekrar çalıştırın. İlgili kısımları kendi verilerinizle değiştirmeyi unutmayın.

sudo certbot certonly --webroot --agree-tos --email muhyal@sizinalanadiniz.com -d mail.sizinalanadiniz.com -w /var/www/html/

Artık TLS sertifikasını başarıyla almış olmanız gerekiyor.

Aldığınız sertifikayı Nginx’e yükleyin

TLS sertifikası aldıktan sonra, Nginx web sunucusunu bu sertifika ile kullanmak için yapılandıralım.

SSL şablon dosyasını düzenleyin:

sudo nano /etc/nginx/templates/ssl.tmpl

Aşağıdaki 2 satırı bulun:

ssl_certificate /etc/ssl/certs/iRedMail.crt;

ssl_certificate_key /etc/ssl/private/iRedMail.key;

Şu şekilde değiştirin:

ssl_certificate /etc/letsencrypt/live/mail.sizinalanadiniz.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/mail.sizinalanadiniz.com/privkey.pem;

Dosyayı kaydedip kapatın. Ardından Nginx yapılandırmasını test edin ve yeniden başlatın:

sudo nginx -t

sudo systemctl reload nginx

Postfix ve Dovecot’a TLS sertifikasını yükleyin

Masaüstü posta istemcisinin güvenlik uyarısı göstermemesi için Postfix SMTP sunucusunu ve Dovecot IMAP sunucusunu Let Encrypt sertifikasını kullanacak şekilde yapılandırmamız gerekiyor.

Postfix’in ana yapılandırma dosyasını düzenleyin:

sudo nano /etc/postfix/main.cf

Aşağıdaki 3 satırı bulun (satır 95, 96, 97):

smtpd_tls_key_file = /etc/letsencrypt/live/mail.sizinalanadiniz.com/privkey.pem

smtpd_tls_cert_file = /etc/letsencrypt/live/mail.sizinalanadiniz.com/cert.pem

smtpd_tls_CAfile = /etc/letsencrypt/live/mail.sizinalanadiniz.com/chain.pem

Dosyayı kaydedip kapatın. Sonra Postfix’i yeniden başlatın:

sudo systemctl reload postfix

Ardından, Dovecot’un ana yapılandırma dosyasını düzenleyin:

sudo nano /etc/dovecot/dovecot.conf

Aşağıdaki 2 satırı bulun (satır 47, 48):

ssl_cert = </etc/ssl/certs/iRedMail.crt

ssl_key = </etc/ssl/private/iRedMail.key

Şu şekilde değiştirin:

ssl_cert = </etc/letsencrypt/live/mail.sizinalanadiniz.com/fullchain.pem

ssl_key = </etc/letsencrypt/live/mail.sizinalanadiniz.com/privkey.pem

Dosyayı kaydedip kapatın. Ardından Dovecot’u yeniden başlatın:

sudo systemctl reload dovecot

iRedMail yönetici panelini tekrar ziyaret edin, Nginx artık geçerli bir TLS sertifikası kullandığından web tarayıcınız sizi daha uyarmayacak.

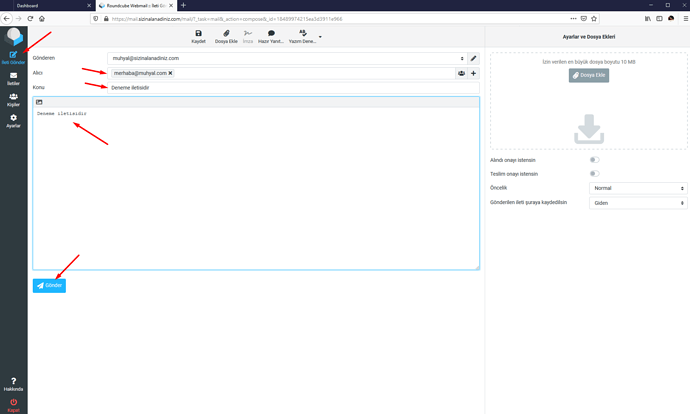

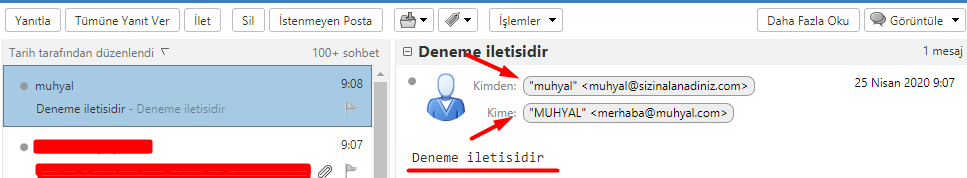

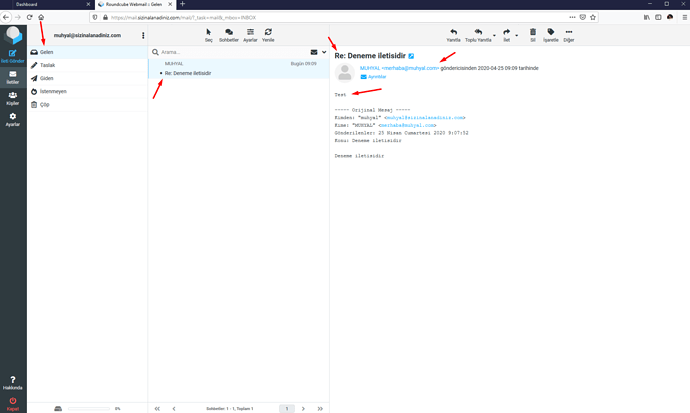

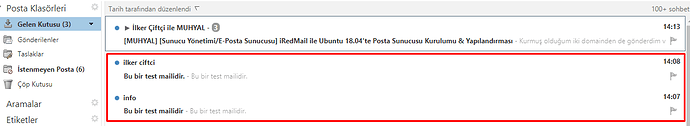

Adım 3: E-posta gönderme ve almayı test edin

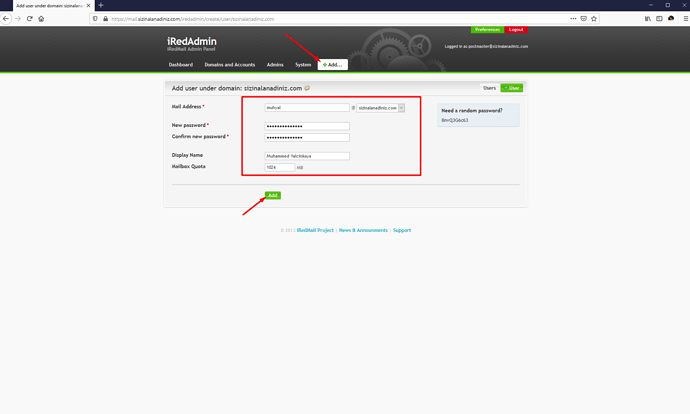

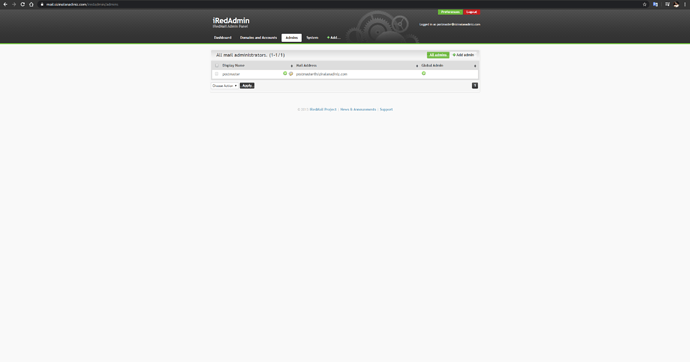

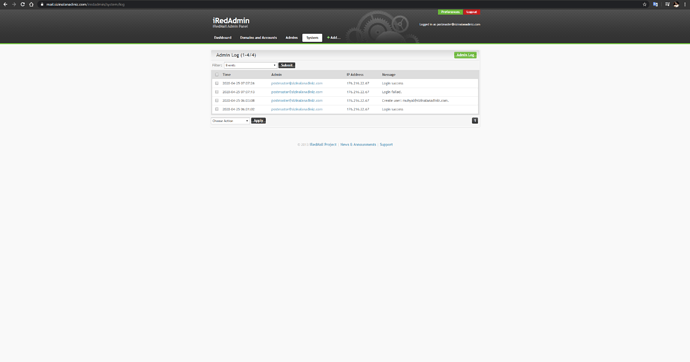

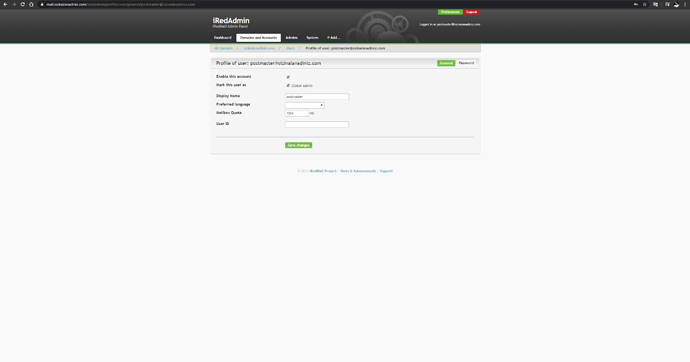

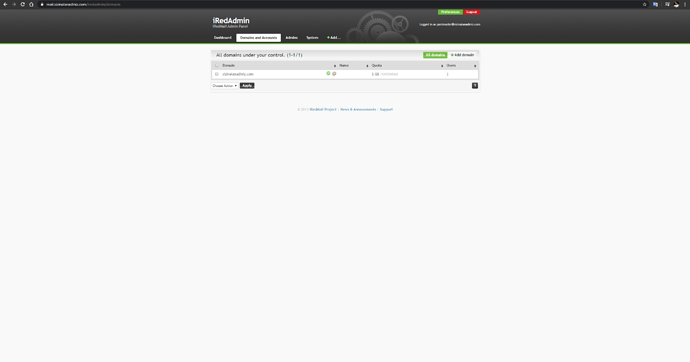

postmaster@ posta hesabıyla iredadmin paneline giriş yapın. Add sekmesinden, ek alan adları veya e-posta adresleri ekleyebilirsiniz.

Ekran görüntülerindeki adımlar ile devam edebilirsiniz:

Adım 4: 25 bağlantı noktasının (giden postalar için) engellenip engellenmediğini kontrol edin

Barındırma sağlayıcınız sunucunuzun 25 numaralı bağlantı noktasına gelen bağlantıyı engellemez, bu da diğer posta sunucularından e-posta alabileceğiniz anlamına gelir. Bununla birlikte, birçok barındırma sağlayıcısı, diğer posta sunucularının 25 numaralı bağlantı noktasına giden bağlantıyı engeller, bu da e-posta gönderemeyeceğiniz anlamına gelir.

E-postanız diğer alıcı e-posta adresinize ulaşmadıysa, 25 numaralı bağlantı noktasının (giden postalar) engellendiğini Gmail ile kontrol etmek için posta sunucunuzda aşağıdaki komutu çalıştırın.

telnet gmail-smtp-in.l.google.com 25

Engellenmiyor ise, aşağıdaki gibi bir bağlantının başarıyla kurulduğunu gösteren çıktıları görürsünüz. (Çıkmak için quit yazın ve kapatmak için Enter tuşuna basın.)

Bağlantı noktası 25 (giden postalar) engellenmiş ise, aşağıdaki gibi bir çıktı görürsünüz:

Trying 2607:f8b0:400e:c06::1a...

Trying 74.125.195.27...

telnet: Unable to connect to remote host: Connection timed out

Bu durumda, Postfix’iniz diğer SMTP sunucularına e-posta gönderemez. Barındırma sağlayıcınızdan sizin için bu bağlantı noktasını açmasını isteyin.

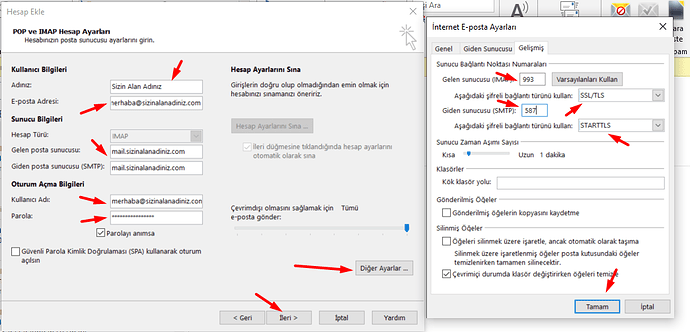

Adım 5: Bilgisayarınızda veya mobil aygıtınızda posta istemcilerini kullanın

Outlook gibi bir masaüstü e-posta istemcinizi çalıştırın ve posta hesabınızı ekleyin.

- Gelen sunucu bölümünde IMAP Protokolü’nü seçin,

mail.sizinalanadiniz.comsunucu adı olarak girin, bağlantı noktası 993 ve SSL/TLS seçeneğini seçin. - Giden sunucu bölümünde SMTP Protokolü’nü seçin,

mail.sizinalanadiniz.comsunucu adı olarak girin, bağlantı noktası 587 ve STARTTLS’yi seçin.

IMAP, 143 numaralı bağlantı noktasında STARTTLS şifrelemesi ile de kullanabilirsiniz.

Adım 6: E-posta teslim edilebilirliğini artırın

Gönderdiğimiz postaların SPAM olarak algılanmasını engellemek için PTR , SPF , DKIM ve DMARC kayıtlarını ayarlayalım.

DKIM Kaydı

DKIM (DomainKeys Identified Mail), alan adınızdan gönderilen e-postaları dijital olarak imzalamak için özel bir anahtar kullanır. DKIM kaydında yayınlanan genel anahtar kullanılarak imza doğrulanır.

iRedMail, DKIM özelliğini sunucunuz için otomatik olarak yapılandırır. Yapılması gereken tek şey DNS yöneticisinde DKIM kaydı oluşturmak. DKIM ortak anahtarını göstermek için aşağıdaki komutu çalıştırmaktır:

sudo amavisd-new showkeys

Örnek çıktı:

; key#1 2048 bits, i=dkim, d=sizinalanadiniz.com, /var/lib/dkim/sizinalanadiniz.com.pem

dkim._domainkey.sizinalanadiniz.com. 3600 TXT (

"v=DKIM1; p="

"MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAushN12z+XYCwmB+9ybgq"

"6OAU5Mnpta5NiBgVUqnvrFCD16A72hoVt5N8kruNy4xXbs/ybAEqewGXJDtqpRz9"

"kpxkQogca/jlU4PMoKcptuMW9FMbDjoXNAO5qfnTjyDTPkWBjIohd+ICWUoHiHwC"

"DTb+dhPR9Co4PPEIeLHIYEnpBWd0iNSXS6qEzZWUzBk1Yb4jXgZE7sbcyBvumJl/"

"V6HopUBHhg5LXmW/DGHjG+H2B8uSASBYlbH9qFEQC/D78OYI69je79buOBPpF6EP"

"3v41G0e8qto31UgET76g7n82H1bXLHM0HG4ZUYWSSy1QVL5ibLl257PsvyAoFXvM"

"gwIDAQAB")

DNS yöneticinizde bir TXT kaydı oluşturun, ad alanına dkim._domainkey yazın. Parantez içindeki her şeyi kopyalayın ve değer alanına yapıştırın. Tüm çift tırnak ve satır sonlarını silin.

PTR kaydı

Bir PTR kaydı, bir IP adresini FQDN (tam etki alanı adı) ile eşleştirir. A kaydının karşılığı ve SPAM gönderenleri engellemeye yardımcı olabilecek ters DNS araması için kullanılır. Gönderen sunucuda PTR kaydı bulunmazsa, birçok SMTP sunucusu e-postaları reddeder.

Bir IP adresi için PTR kaydını kontrol etmek için şu komutu çalıştırın:

dig -x 49.12.34.61 +short

Şu çıktıyı vermelidir:

mail.sizinalanadiniz.com

Sağlayıcınızdan IP adresi aldığınızdan, etki alanı kayıt şirketinizden değil, PTR kaydını barındırma sağlayıcınızın kontrol panelinde ayarlamanız gerekir. Bu değer posta sunucunuzun ana bilgisayar adı olmalıdır: mail.sizinalanadiniz.com . Sunucunuz IPv6 adresi kullanıyorsa, IPv6 adresiniz için de bir PTR kaydı eklediğinizden emin olun.

SPF kaydı

SPF (Sender Policy Framework) kaydı, hangi ana bilgisayarların veya IP adresinin bir etki alanı adına e-posta göndermesine izin verileceğini belirtir. Yalnızca kendi e-posta sunucunuzun etki alanınız için e-posta göndermesine izin vermelisiniz. DNS yönetim arayüzünüzde, aşağıdaki gibi yeni bir TXT kaydı oluşturun.

v=spf1 mx ~all

Açıklama:

- TXT bu değerin bir TXT kaydı olduğunu gösterir.

- Ana etki alanı adını temsil etmek için ad alanına @ işaretini girin.

- v = spf1, bunun bir SPF kaydı olduğunu ve sürümün SPF1 olduğunu gösterir.

- mx , MX kayıtlarında listelenen tüm ana bilgisayarların etki alanınız için e-posta göndermesine izin verildiği ve diğer tüm ana bilgisayarların izin verilmediği anlamına gelir.

- ~all , alan adınızdan gelen e-postaların yalnızca SPF kaydında belirtilen ana bilgisayarlardan gelmesi gerektiğini gösterir. Diğer ana bilgisayarlardan gelen e-postalar sahte olarak işaretlenir.

SPF kaydınızın genel internete yayılıp yayılmadığını kontrol etmek için, aşağıdaki gibi Linux makinenizdeki dig yardımcı programını kullanabilirsiniz:

dig sizinalanadiniz.com txt

DMARC kaydı

DMARC (Etki alanı tabanlı ileti kimlik doğrulaması) e-postaları tanımlamak ve alan adınızın e-posta sahtekarlığı ile kullanılmasını önlemek için yardımcı olur.

Bir DMARC kaydı oluşturmak için DNS yöneticinize gidin ve bir TXT kaydı ekleyin. Ad alanına _dmarc girin. Değer alanına aşağıdakileri girin:

v=DMARC1; p=none; pct=100; rua=mailto:dmarc-reports@sizinalanadiniz.com

Yukarıdaki DMARC kaydı güvenli bir başlangıç noktasıdır.

(Opsiyonel) Gri liste nasıl devre dışı bırakılır?

Varsayılan olarak, iRedMail diğer gönderici SMTP sunucularına birkaç dakika içinde tekrar deneme yapmalarını söyleyen gri listeyi etkinleştirmiştir. Bu çoğunlukla SPAM engellemek için kullanışlıdır, ancak kullanıcı posta kullanımı deneyimini de düşürür. Gri listeyi devre dışı bırakmayı tercih ediyorsanız aşağıdaki adımları uygulayın:

/opt/iredapd/settings.py dosyasına yazma izni ekleyin:

sudo chmod 600 /opt/iredapd/settings.py

Ardından yapılandırma dosyasını düzenleyin:

sudo nano /opt/iredapd/settings.py

Aşağıdaki satırı bulun:

plugins = ["reject_null_sender", "wblist_rdns", "reject_sender_login_mismatch", "greylisting", "throttle", "amavisd_wblist", "sql_alias_access_policy"]

Listeden “greylisting” kaldırın. Dosyayı kaydedip kapatın. Ardından iredapd’yi yeniden başlatın:

sudo systemctl restart iredapd

Yapılandırma dosyasını salt okunur moduna değiştirin:

sudo chmod 400 /opt/iredapd/settings.py

Adım 7: Let’s Encrypt sertifikasının otomatik olarak yenilenmesini ayarlayın

Let’s Encrypt tarafından verilmiş olan sertifika yalnızca 90 gün geçerlidir ve sertifikayı otomatik olarak yenilemek için bir Cron işi ayarlamanız gerekir.

Sertifikayı yenilemek için aşağıdaki komutu çalıştırabilirsiniz:

sudo certbot renew

Gerçek bir yenileme yapmak yerine yenileme işlemini test etmek için --dry-run seçeneğini kullanabilirsiniz:

sudo certbot renew --dry-run

Sertifikayı yenilerken aşağıdaki hatayı görürseniz:

The client lacks sufficient authorization :: Invalid response

Gizli doğrulama dizini oluşturmanız gerekiyor demektir:

sudo mkdir -p /var/www/html/.well-known/acme-challenge

Ve www-data’yı web kökünün sahibi olarak ayarlayın:

sudo chown www-data:www-data /var/www/html/ -R

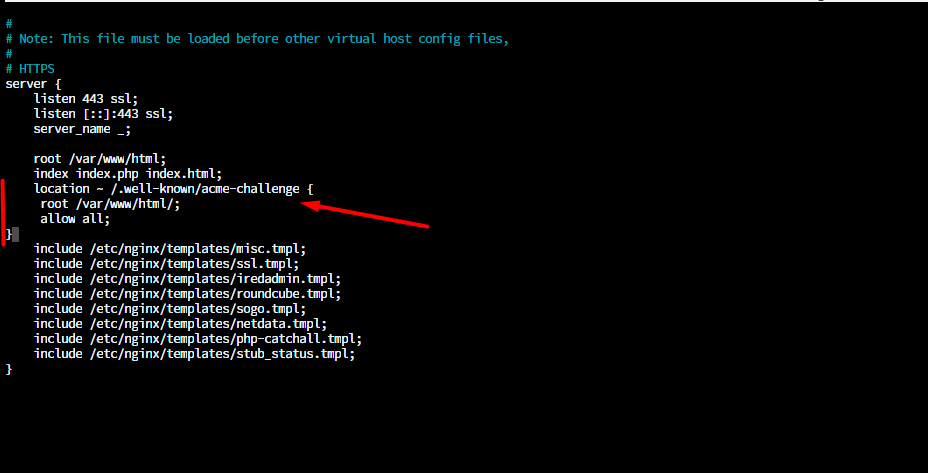

Ayrıca, SSL sanal ana bilgisayarını /etc/nginx/sites-enabled/00-default-ssl.conf dosyasını düzenleyin. Aşağıdaki satırları ekleyin:

sudo nano /etc/nginx/sites-enabled/00-default-ssl.conf

location ~ /.well-known/acme-challenge {

root /var/www/html/;

allow all;

}

Dosyayı kaydedip kapatın. Nginx yapılandırmasını test edin ve yeniden başlatın:

sudo nginx -t

sudo systemctl reload nginx

Cron ayarlayarak otomatik olarak sertifikanızı yenileyin

Şimdi --dry-run başarılı olursa, sertifikayı otomatik olarak yenilemek için Cron işi oluşturabilirsiniz. Kök kullanıcının crontab dosyasını açmanız yeterlidir:

sudo crontab -e

Ardından, dosyanın altına aşağıdaki satırı ekleyin:

@daily certbot renew --quiet && systemctl reload postfix dovecot nginx

Adım 8: E-posta puanınızı test edin

PTR, SPF, DKIM kaydı oluşturduktan sonra https://www.mail-tester.com adresine gidin. Bu adreste size benzersiz bir e-posta adresi verilecek. Bu adrese bir e-posta gönderin ve puanınızı kontrol edin. Gördüğünüz gibi, biz mükemmel bir puan aldık.

mail-tester.com size sadece bir gönderici puanını gösterebilir. Bu adımda e-postanızın alıcının gelen kutusuna veya SPAM klasörüne düşüp, düşmediğini veya tamamen reddedilip reddedilmediğini kontrol etmenizi sağlayan GlockApps (Sadece ilk üç test ücretsizdir!) hizmetini kullanabilirsiniz. GlockApps, Gmail, Outlook, Hotmail, YahooMail, iCloud vb. birçok popüler e-posta sağlayıcısını destekler.

E-postanız Microsoft tarafından reddedilirse ne yapmalısınız?

Microsoft, birçok geçerli IP adresini engelleyen bir iç kara liste kullanıyor gibi görünüyor. Eğer sizin e-postalarınız Outlook ya da Hotmail üzerinde reddediliyor ise şu adresteki formu kullanabilirsiniz. Bu işlemden sonra, e-postalarınız Outlook/Hotmail tarafından kabul edilecektir.

Bu kadar! Umarım bu öğretici, Ubuntu 18.04’te iRedMail ile bir tam kapsamlı posta sunucusu kurmanıza yardımcı olmuştur. Her zaman olduğu gibi, bu gönderiyi yararlı bulduysanız, beğenebilir ve aşağıdan fikirlerinizi bizimle paylaşabilirsiniz. Kendinize iyi bakın ![]()

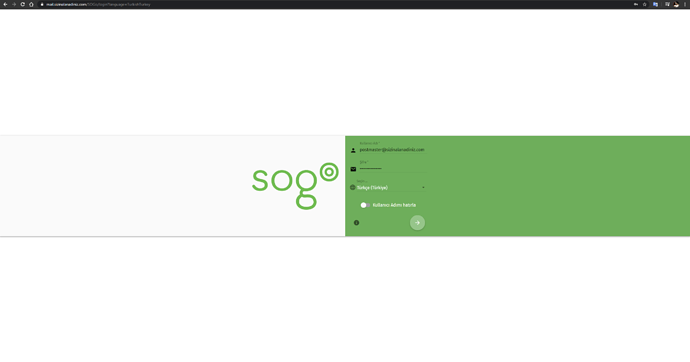

Ekstra bilgiler ve kurmuş olduğumuz sistemden ekran görüntüleri:

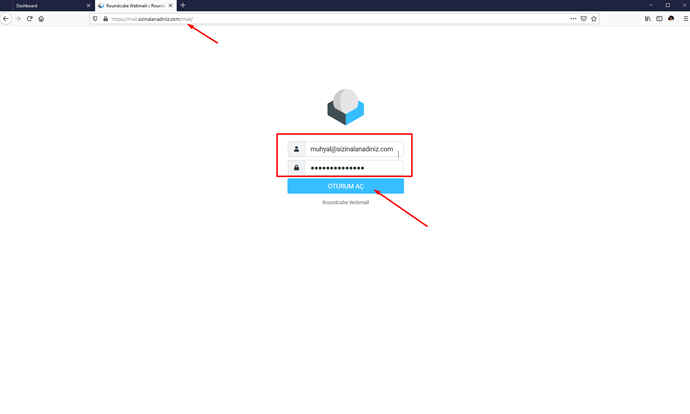

Roundcube webmail oturum açmak için:

https://mail.sizinalanadiniz.com/mail/

SOGo groupware oturum açmak için:

https://mail.sizinalanadiniz.com/SOGo/

netdata (sunucu sağlığı izleme) oturum açmak için:

https://mail.sizinalanadiniz.com/netdata/

iRedMail web yöneticisi panelinde oturum açmak için (iRedAdmin): https://mail.sizinalanadiniz.com/iredadmin/

Bu paneller için kullanacağınız ortak oturum açma bilgileri:

Kullanıcı adınız: postmaster@sizinalanadiniz.com

Şifreniz: SSH ekranında belirtilen ve sizin belirlediğiniz şifre

SOGo, Netdata, iRedMail, Roundcube ekran görüntüleri: